中国南海和东南亚问题相关的网络攻击组织 捕获Patchwork APT攻击

768人参与 • 2016-07-13 • 脚本攻防

3 开始

如前所述,为了保证攻击者的攻击持续处于活动状态,我们虚构了对攻击者来说非常感兴趣的目标:一位处理安全问题的政府智库人员。

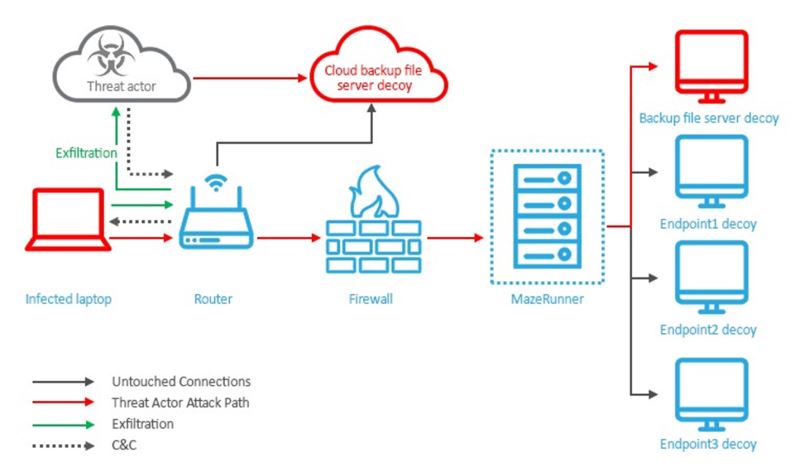

创建欺骗网络

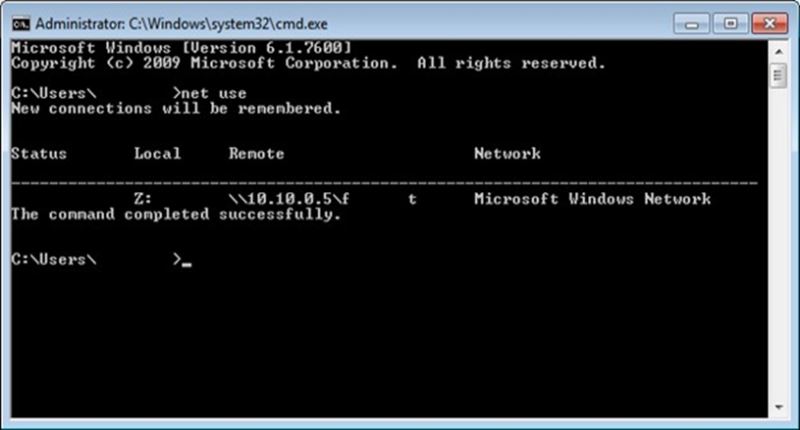

• 首先,创建smb共享,映射到目标电脑并显示网络备份;

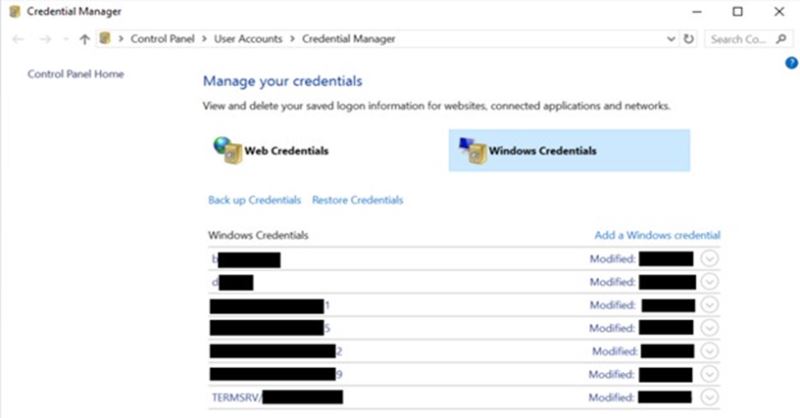

• 其次,把一个运行云端服务的rdp凭据存放于电脑中,同时在远程云端系统中部署欺骗数据,形成蜜罐系统,同时造成正常服务的假象。

蜜罐文件系统

用 rdp凭据引向蜜罐系统

4 一连串的事件(1) 当一个 powerpoint pps文件被打开之后,释放有效攻击载荷。即cve-2014-4114漏洞利用代码(曾用作sandworm沙虫攻击)。

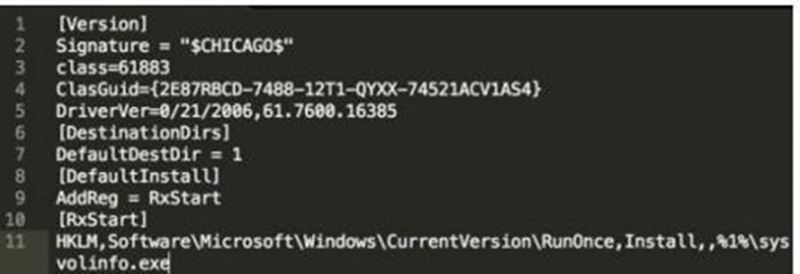

释放的driver.inf 文件内容

(2) 主机被以下可执行文件感染:

• sysvolinfo.exe – 执行编译脚本.

• powershell 以 https meterpreter方式执行攻击脚本 ,同时保持与c2控制服务器连接,发起以下网络请求:

(3) 目标电脑上的文件被攻击者以加密通道方式上传至远程控制服务器,由于meterpreter的“sstagerverifysslcert”功能 开启,所以我们没有检测到相应的ssl通道;

(4) 攻击者释放第二阶段恶意软件7zip.exe,利用此程序扫描硬盘并连接远程ip地址 212.83.191.156。

(5)7zip.exe复制自身在c:\windows\syswow64\目录下生成netvmon.exe文件,并添加进程序自启动路径,实现长期控制目的。

(6)在最初感染的前三天,攻击者开始对smb共享文件夹发起访问;

(7)恶意软件开始访问映射共享,并扫描所有固定磁盘驱动器上的文件;

(8)在mazerunner 系统的第一个警报产生之后,由于诱饵系统的ip地址被内置在rdp凭据文件里,所以,我们看到了攻击者试图利用rdp凭据连接诱饵系统的数据。警报提示攻击发起于

ip 212.129.7.146,整个攻击持续了12分钟;

(9)从我们收到mazerunner的警报综合受害主机内的rdp连接文件表明,攻击者登录失败了几次,但让我们感兴趣的是,攻击者并没有使用系统密码获取工具mimikatz。

(10)我们相信以上两起攻击连接发起于同一个攻击源,因为:

• 攻击者用来连接我们蜜罐系统的两个ip地址都属于rev.poneytelecom.euf 域名;

• 内部警报表明,两起攻击连接事件发生在同一天。

攻击发起的网络规划图

5 从攻击者c&c控制服务器中获得的信息我们通过另一个合作伙伴,成功地接手并控制了攻击者的一个c&c服务器,服务器中包含了大量文件:

• 种类多样的pps文件–用作钓鱼攻击的恶意文件

• 大量的恶意代码包

而且这些钓鱼文件内容都与中国主题或色情性质相关,以下是一些样本文件:

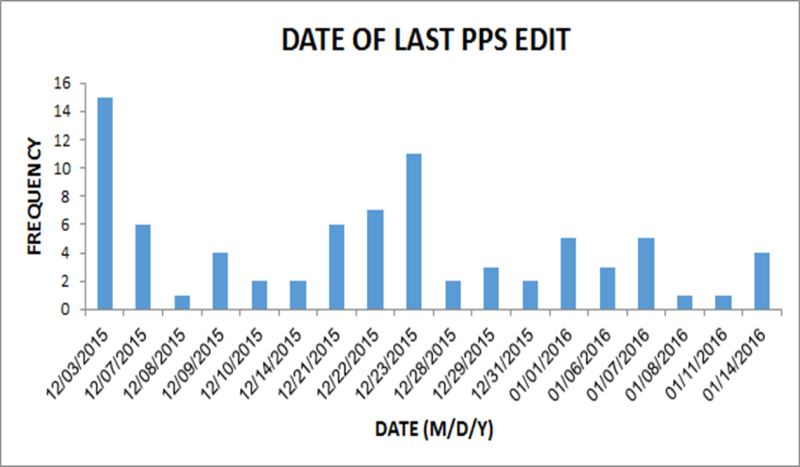

在c&c服务器中,我们还提取到了pps文件的修改日期,这些日期从2015年12月持续到2016年1月。从日期上可以清晰看出攻击者准备和实施攻击的时间线。

您想发表意见!!点此发布评论

发表评论