Maligno 一个开源的渗透测试工具

238人参与 • 2016-04-10 • 病毒查杀

今天我想介绍一个能够在渗透测设中帮到你的工具。maligno是一个基于freebsd许可证的开源的渗透测试工具。使用python编写,最大限度与metasploit兼容。

它利用metasploit framework框架,尤其是msfvenom,来生成aes加密的shellcode,并且在传输前会编码。

maligno是非常有用的工具。它是为渗透测试设计的,但是也可以用于其它不同的场景。maligno的通信非常灵活,可以让它仿真恶意软件的行为或通信模式。

maligno的架构由客户端和服务端组成。maligno各部分使用http和https协议通信。

客户端和服务端可以配置成模拟特定的c&c通信,或者用作对手复制的一个部分(adversary replication,对手复制是渗透测试中的一个新概念,指用工具模拟黑客攻击,检查安全机制的有效性)。

客户端可以连接maligno,下载加密的metasploit载荷。当shellcode被下载下来,客户端解码和解密之后将其注入到目标机中。

客户端是david kennedy的pyinjector的扩展版本。它支持各种操作系统,比如:linux,windows,以及os x。maligno已经具备了你需要的任何客户端和任何载荷。它有一个混淆器可在生成代码时混乱它。

malingno另一个好功能是载荷延迟执行,规避杀软的启发式扫描。

服务端部分基于metasploit来工作,事实上,它能够用msfvenom动态生成针对各种类型目标的载荷。它也支持多载荷和多连接。多亏metasploit的辅助模块,它支持socks5a代理。

如果你想在特定的ip和网络散布载荷,maligno支持scopes。如果一个请求不在配置文件中的任何一个scops中,你可以配置“last resort redirection”,这样就能禁止把载荷传送到不在scope范围内的目标上。

安装

安装非常简单,你可以直接在这里下载

解压文件,然后执行安装脚本。

# ./install.sh

它会询问你创建用于ssl模式操作的证书的相关问题。

配置

在安装完成后,你可以修改服务端的配置文件,打开它,修改使用你的载荷和ip。

这里有一个配置文件的完整解释:

# cat docs/server_config.explained

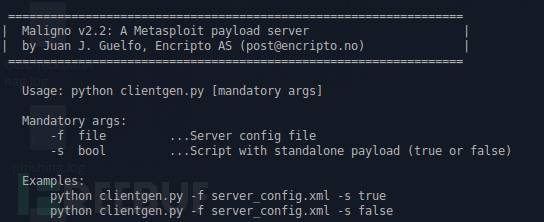

创建客户端脚本

# ./clientgen.py -f youconfifileserver.xml -s true

这个命令为你在youconfifileserver.xml文件中配置的每个载荷生成一个python脚本。

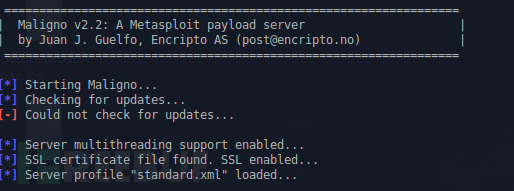

开启malingo服务端

# ./maligno_srv.py

metasploit listener

现在,我们进入到maligno文件夹里的msfresources文件夹中,执行metasploit listener。maligno为了快速加载,替我们为每个载荷创建了一个简单的脚本。

# cd msfresources

# msfconsole -r 0_standard_reverse_http_192.168.226.139_4444.rc

现在我们把maligno环境加载并运行起来了。

在真实场景中,我们无法欺骗用户,劝他安装运行python脚本所需环境。我们不得不把python脚本转换为exe。

python脚本转为exe

在完成maligno python脚本创建后,为了适用于各中环境,我们不得不转化它。

我们需要下面的软件:

python 2.7 32bit for windows

pyinstaller 2.1

pywin32 32bit

vm windows 7 32/64

在自己的windows机器上安装python2.7。从官网下载并安装它。

接下来,打开一个cmd shell,进入c:\python27\里的scripts目录。

c:\python27\scripts\pip.exe install pyinstaller

或者,如果你在windows的环境变量中安装了python的路径。

c:\pip.exe install pyinstaller

下载最新版本的pyinstaller,下载后会自动安装。

现在该安装pywin32了。在这之前,如果你选择msi installer,你只需点击netx直到结束。默认配置是正确的,它会从windows的环境变量中找到python的安装路径。

为了在下载阶段能够解密载荷,安装crypto模块很重要。

c:\easy_install.exe crypto

c:\easy_install.exe pycrypto

现在我们准备利用python脚本创建我们的exe

打开linux攻击机(我们在那里创建了maligno服务端),然后选择一个脚本,拷贝并粘贴到windwos虚拟机中你指定的文件夹。

进入那个文件夹,并执行pyinstaller

c:\pyinstaller.exe -f -w --onefile 0_standard_reverse_http.py

如果没有错误,pyinstaller创建一个名为dist的文件夹,到里面我们就能找到.exe文件,可以使用它测试你的载荷。

资源:

malingo v2.2由encripto发布,可以在下面的地址中免费下载。

https://www.encripto.no/nb/downloads/tools/

https://www.encripto.no

* 翻译自resources.infosecinstitute,转载请注明来自freebuf黑客与极客(freebuf.com)

您想发表意见!!点此发布评论

发表评论