Hutool:一行代码搞定数据脱敏 | 京东云技术团队

379人参与 • 2024-08-04 • 企业安全

1. 什么是数据脱敏

1.1 数据脱敏的定义

数据脱敏百度百科中是这样定义的:

数据脱敏,指对某些敏感信息通过脱敏规则进行数据的变形,实现敏感隐私数据的可靠保护。这样就可以在开发、测试和其它非生产环境以及外包环境中安全地使用脱敏后的真实数据集。在涉及客户安全数据或者一些商业性敏感数据的情况下,在不违反系统规则条件下,对真实数据进行改造并提供测试使用,如身份证号、手机号、卡号、客户号等个人信息都需要进行数据脱敏。是数据库安全技术之一。

总的来说,数据脱敏是指对某些敏感信息通过脱敏规则进行数据的变形,实现敏感隐私数据的可靠保护。

在数据脱敏过程中,通常会采用不同的算法和技术,以根据不同的需求和场景对数据进行处理。例如,对于身份证号码,可以使用掩码算法(masking)将前几位数字保留,其他位用“x”或"*"代替;对于姓名,可以使用伪造(pseudonymization)算法,将真实姓名替换成随机生成的假名。

1.2 常用脱敏规则

替换、重排、加密、截断、掩码

2. hutool工具介绍

2.1 引入maven配置

在项目的pom.xml的dependencies中加入以下内容,这里以5.8.16版本为例。

<dependency>

<groupid>cn.hutool</groupid>

<artifactid>hutool-all</artifactid>

<version>5.8.16</version>

</dependency>注意:hutool 5.x支持jdk8+, 如果你的项目使用jdk7,请使用hutool 4.x版本。本文使用的数据脱敏工具类只有在5.6+版本以上才提供。

2.2 hutool包含的组件

一个java基础工具类,对文件、流、加密解密、转码、正则、线程、xml等jdk方法进行封装,组成各种util工具类,同时提供以下组件:

| 模块 | 介绍 |

|---|---|

| hutool-aop | jdk动态代理封装,提供非ioc下的切面支持 |

| hutool-bloomfilter | 布隆过滤,提供一些hash算法的布隆过滤 |

| hutool-cache | 简单缓存实现 |

| hutool-core | 核心,包括bean操作、日期、各种util等 |

| hutool-cron | 定时任务模块,提供类crontab表达式的定时任务 |

| hutool-crypto | 加密解密模块,提供对称、非对称和摘要算法封装 |

| hutool-db | jdbc封装后的数据操作,基于activerecord思想 |

| hutool-dfa | 基于dfa模型的多关键字查找 |

| hutool-extra | 扩展模块,对第三方封装(模板引擎、邮件、servlet、二维码、emoji、ftp、分词等) |

| hutool-http | 基于httpurlconnection的http客户端封装 |

| hutool-log | 自动识别日志实现的日志门面 |

| hutool-script | 脚本执行封装,例如javascript |

| hutool-setting | 功能更强大的setting配置文件和properties封装 |

| hutool-system | 系统参数调用封装(jvm信息等) |

| hutool-json | json实现 |

| hutool-captcha | 图片验证码实现 |

| hutool-poi | 针对poi中excel和word的封装 |

| hutool-socket | 基于java的nio和aio的socket封装 |

| hutool-jwt | json web token (jwt)封装实现 |

可以根据需求对每个模块单独引入,也可以通过引入hutool-all方式引入所有模块,本文所使用的数据脱敏工具就是在hutool.core模块。

2.3 hutool支持的脱敏数据类型

现阶段最新版本的hutool支持的脱敏数据类型如下,基本覆盖了常见的敏感信息。

3. hutool数据脱敏实操

3.1 使用hutool工具类一行代码实现脱敏

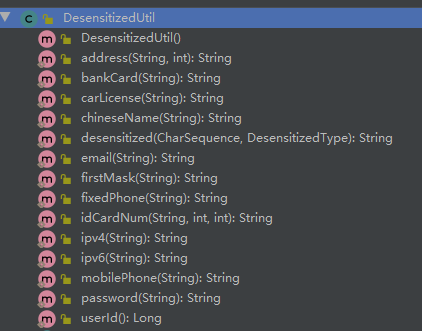

hutool提供的脱敏方法如下图所示:

注意:hutool 脱敏是通过*来代替敏感信息的,具体实现是在strutil.hide方法中,如果我们想要自定义隐藏符号,则可以把hutool的源码拷出来,重新实现即可。

这里以手机号、银行卡号、身份证号、密码信息的脱敏为例,下面是对应的测试代码。

import cn.hutool.core.util.desensitizedutil;

import org.junit.test;

import org.springframework.boot.test.context.springboottest;

/**

*

* @description: hutool实现数据脱敏

*/

@springboottest

public class hutooldesensitizationtest {

@test

public void testphonedesensitization(){

string phone="13723231234";

system.out.println(desensitizedutil.mobilephone(phone)); //输出:137****1234

}

@test

public void testbankcarddesensitization(){

string bankcard="6217000130008255666";

system.out.println(desensitizedutil.bankcard(bankcard)); //输出:6217 **** **** *** 5666

}

@test

public void testidcardnumdesensitization(){

string idcardnum="411021199901102321";

//只显示前4位和后2位

system.out.println(desensitizedutil.idcardnum(idcardnum,4,2)); //输出:4110************21

}

@test

public void testpassworddesensitization(){

string password="www.jd.com_35711";

system.out.println(desensitizedutil.password(password)); //输出:****************

}

}

以上就是使用hutool封装好的工具类实现数据脱敏。

3.2 配合jackson通过注解方式实现脱敏

现在有了数据脱敏工具类,如果前端需要显示数据数据的地方比较多,我们不可能在每个地方都调用一个工具类,这样就显得代码太冗余了,那我们如何通过注解的方式优雅的完成数据脱敏呢?

如果项目是基于springboot的web项目,则可以利用springboot自带的jackson自定义序列化实现。它的实现原来其实就是在json进行序列化渲染给前端时,进行脱敏。

第一步:脱敏策略的枚举。

/**

* @author

* @description:脱敏策略枚举

*/

public enum desensitizationtypeenum {

//自定义

my_rule,

//用户id

user_id,

//中文名

chinese_name,

//身份证号

id_card,

//座机号

fixed_phone,

//手机号

mobile_phone,

//地址

address,

//电子邮件

email,

//密码

password,

//中国大陆车牌,包含普通车辆、新能源车辆

car_license,

//银行卡

bank_card

}上面表示支持的脱敏类型。

第二步:定义一个用于脱敏的 desensitization 注解。

- @retention(retentionpolicy.runtime):运行时生效。

- @target(elementtype.field):可用在字段上。

- @jacksonannotationsinside:此注解可以点进去看一下是一个元注解,主要是用户打包其他注解一起使用。

- @jsonserialize:上面说到过,该注解的作用就是可自定义序列化,可以用在注解上,方法上,字段上,类上,运行时生效等等,根据提供的序列化类里面的重写方法实现自定义序列化。

/**

* @author

*/

@target(elementtype.field)

@retention(retentionpolicy.runtime)

@jacksonannotationsinside

@jsonserialize(using = desensitizationserialize.class)

public @interface desensitization {

/**

* 脱敏数据类型,在my_rule的时候,startinclude和endexclude生效

*/

desensitizationtypeenum type() default desensitizationtypeenum.my_rule;

/**

* 脱敏开始位置(包含)

*/

int startinclude() default 0;

/**

* 脱敏结束位置(不包含)

*/

int endexclude() default 0;

}注:只有使用了自定义的脱敏枚举my_rule的时候,开始位置和结束位置才生效。

第三步:创建自定的序列化类

这一步是我们实现数据脱敏的关键。自定义序列化类继承 jsonserializer,实现contextualserializer接口,并重写两个方法。

/**

* @author

* @description: 自定义序列化类

*/

@allargsconstructor

@noargsconstructor

public class desensitizationserialize extends jsonserializer<string> implements contextualserializer {

private desensitizationtypeenum type;

private integer startinclude;

private integer endexclude;

@override

public void serialize(string str, jsongenerator jsongenerator, serializerprovider serializerprovider) throws ioexception {

switch (type) {

// 自定义类型脱敏

case my_rule:

jsongenerator.writestring(charsequenceutil.hide(str, startinclude, endexclude));

break;

// userid脱敏

case user_id:

jsongenerator.writestring(string.valueof(desensitizedutil.userid()));

break;

// 中文姓名脱敏

case chinese_name:

jsongenerator.writestring(desensitizedutil.chinesename(string.valueof(str)));

break;

// 身份证脱敏

case id_card:

jsongenerator.writestring(desensitizedutil.idcardnum(string.valueof(str), 1, 2));

break;

// 固定电话脱敏

case fixed_phone:

jsongenerator.writestring(desensitizedutil.fixedphone(string.valueof(str)));

break;

// 手机号脱敏

case mobile_phone:

jsongenerator.writestring(desensitizedutil.mobilephone(string.valueof(str)));

break;

// 地址脱敏

case address:

jsongenerator.writestring(desensitizedutil.address(string.valueof(str), 8));

break;

// 邮箱脱敏

case email:

jsongenerator.writestring(desensitizedutil.email(string.valueof(str)));

break;

// 密码脱敏

case password:

jsongenerator.writestring(desensitizedutil.password(string.valueof(str)));

break;

// 中国车牌脱敏

case car_license:

jsongenerator.writestring(desensitizedutil.carlicense(string.valueof(str)));

break;

// 银行卡脱敏

case bank_card:

jsongenerator.writestring(desensitizedutil.bankcard(string.valueof(str)));

break;

default:

}

}

@override

public jsonserializer<?> createcontextual(serializerprovider serializerprovider, beanproperty beanproperty) throws jsonmappingexception {

if (beanproperty != null) {

// 判断数据类型是否为string类型

if (objects.equals(beanproperty.gettype().getrawclass(), string.class)) {

// 获取定义的注解

desensitization desensitization = beanproperty.getannotation(desensitization.class);

// 为null

if (desensitization == null) {

desensitization = beanproperty.getcontextannotation(desensitization.class);

}

// 不为null

if (desensitization != null) {

// 创建定义的序列化类的实例并且返回,入参为注解定义的type,开始位置,结束位置。

return new desensitizationserialize(desensitization.type(), desensitization.startinclude(),

desensitization.endexclude());

}

}

return serializerprovider.findvalueserializer(beanproperty.gettype(), beanproperty);

}

return serializerprovider.findnullvalueserializer(null);

}

}经过上述三步,已经完成了通过注解实现数据脱敏了,下面我们来测试一下。

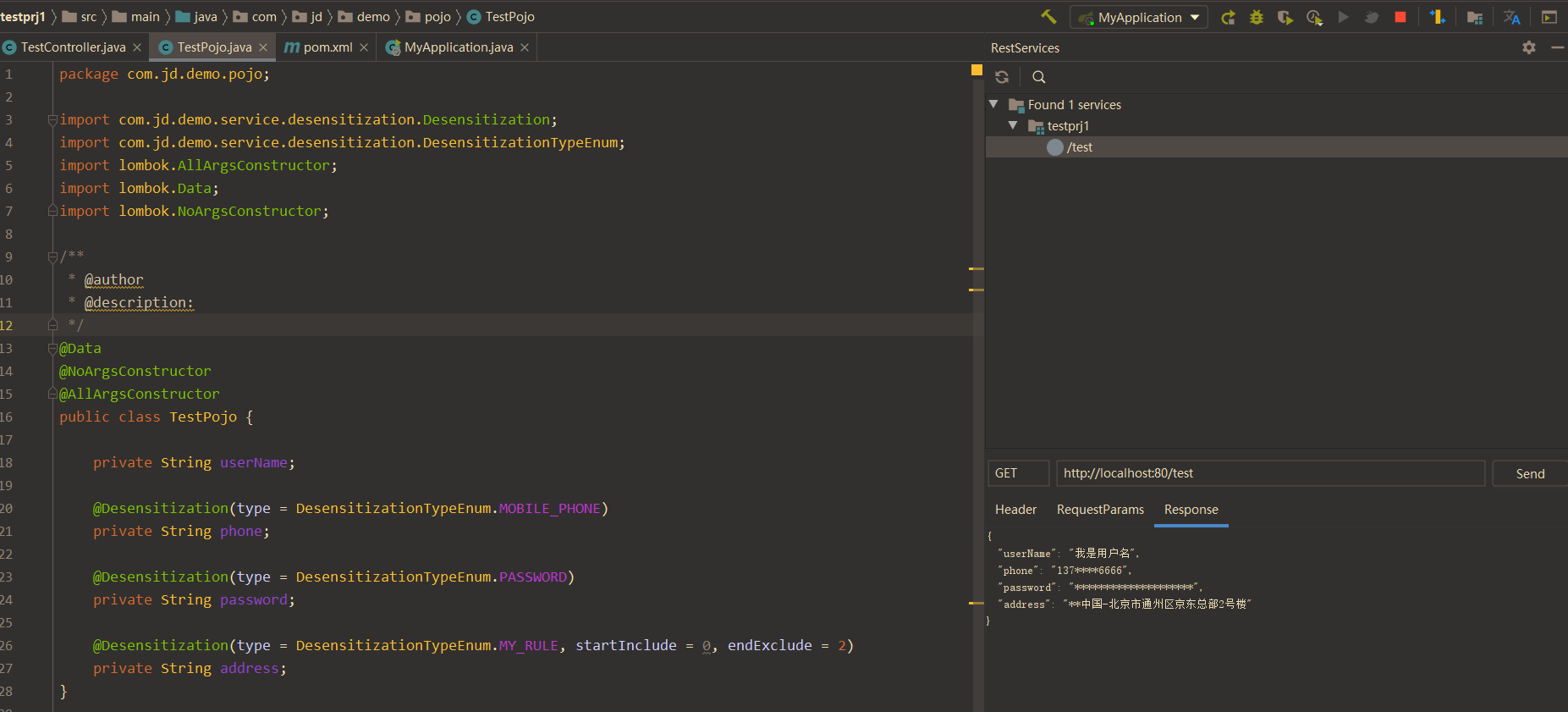

首先定义一个要测试的pojo,对应的字段加入要脱敏的策略。

/**

*

* @description:

*/

@data

@noargsconstructor

@allargsconstructor

public class testpojo {

private string username;

@desensitization(type = desensitizationtypeenum.mobile_phone)

private string phone;

@desensitization(type = desensitizationtypeenum.password)

private string password;

@desensitization(type = desensitizationtypeenum.my_rule, startinclude = 0, endexclude = 2)

private string address;

}

接下来写一个测试的controller

@restcontroller

public class testcontroller {

@requestmapping("/test")

public testpojo testdesensitization(){

testpojo testpojo = new testpojo();

testpojo.setusername("我是用户名");

testpojo.setaddress("地球中国-北京市通州区京东总部2号楼");

testpojo.setphone("13782946666");

testpojo.setpassword("sunyangwei123123123.");

system.out.println(testpojo);

return testpojo;

}

}

可以看到我们成功实现了数据脱敏。

4. 其他常见的数据脱敏工具推荐

除了本文介绍的hutool工具之外,还有一些其他的数据脱敏工具,常见脱敏方法或工具如下所示:

4.1 apache shardingsphere

apache shardingsphere下面存在一个数据脱敏模块,此模块集成的常用的数据脱敏的功能。其基本原理是对用户输入的sql进行解析拦截,并依靠用户的脱敏配置进行sql的改写,从而实现对原文字段的加密及加密字段的解密。最终实现对用户无感的加解密存储、查询。

具体实现方式可参考下面文章: https://jaskey.github.io/blog/2020/03/18/sharding-sphere-data-desensitization/

4.2 fastjson

平时开发web项目的时候,除了默认的spring自带的序列化工具,fastjson也是一个很常用的spring web restful接口序列化的工具。

fastjson实现数据脱敏的方式主要有两种:

- 基于注解@jsonfield实现:需要自定义一个用于脱敏的序列化的类,然后在需要脱敏的字段上通过@jsonfield中的serializeusing 指定为我们自定义的序列化类型即可。

- 基于序列化过滤器:需要实现valuefilter接口,重写process方法完成自定义脱敏,然后在json转换时使用自定义的转换策略。具体实现可参考这篇文章: https://juejin.cn/post/7067916686141161479

4.3 mybatis-mate

mybatisplus也提供了数据脱敏模块,mybatis-mate,不过在使用之前需要配置授权码。

配置内容如下所示:

# mybatis mate 配置

mybatis-mate:

cert:

grant: jxftsdfggggx

license: gkxp9r4mcjhgid/dtgigcbclmzjb1yzgje4gxaaoxbtgspc20sxpetiur2f7nb1antuekvf6syo6dzraa4m4oacwolvtglzfvaefadfsd232485eljk1qsskrsjmremneanh9lsv7lpbxy9jegcem0hpebrvq8y+8dut5bqylklsa3zibexir+4xykzy15uqn1pyip4pek0+ainta57xjjnowubiqm7bdfib4l1tacpymtsmxhf5hfmmkd2h391hxwtshj6jbt4yqdkd167ageom+b+de1jxlljcpsky+kfs9pios7rccmkbbuogx2bd/jxhr2gq==具体实现可参考baomidou提供的如下代码: https://gitee.com/baomidou/mybatis-mate-examples

5. 总结

本文主要介绍了数据脱敏的相关内容,首先介绍了数据脱敏的概念,在此基础上介绍了常用的数据脱敏规则;随后介绍了本文的重点hutool工具及其使用方法,在此基础上进行了实操,分别演示了使用desensitizedutil工具类、配合jackson通过注解的方式完成数据脱敏;最后,介绍了一些常见的数据脱敏方法,并附上了对应的教程链接供大家参考,本文内容如有不当之处,还请大家批评指正。

6. 参考内容

hutool工具官网: https://hutool.cn/docs/#/?id=%f0%9f%93%9a%e7%ae%80%e4%bb%8b

聊聊如何自定义数据脱敏: https://juejin.cn/post/7046567603971719204

fastjson实现数据脱敏: https://juejin.cn/post/7067916686141161479

您想发表意见!!点此发布评论

发表评论