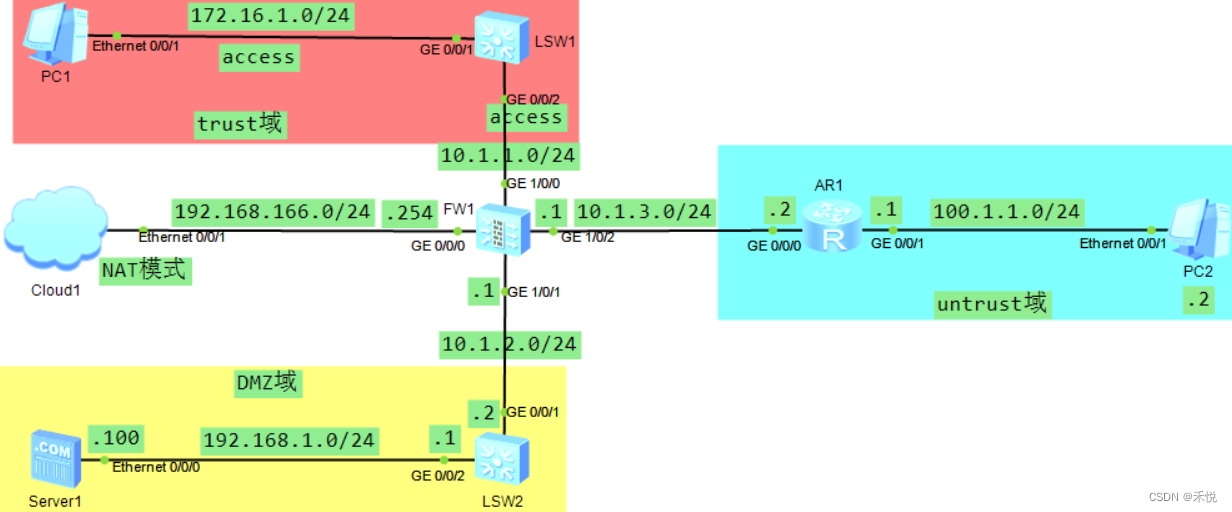

eNSP防火墙配置实验(trust、DMZ、untrust)

309人参与 • 2024-07-28 • rust

【拓扑】

| 设备 | 接口 | ip地址/子网掩码/网关 |

| ar1 | g0/0/0 | 10.1.3.2/24 |

| g0/0/1 | 100.1.1.2/24 | |

| fw1 | g0/0/0 | 192.168.166.254/24 |

| g1/0/0 | 10.1.1.1/24,trust域 | |

| g1/0/1 | 10.1.2.1/24,dmz域 | |

| g1/0/2 | 100.1.3.1/24,untrust域 | |

| lsw1 | g0/0/1 | vlan 3:172.16.1.1/24 |

| g0/0/2 | vlan 2:10.1.1.2/24 | |

| lsw2 | g0/0/1 | vlan 2:10.1.2.2/24 |

| g0/0/2 | vlan 3:192.168.1.1/24 | |

| pc1 | e0/0/1 | 172.16.1.2/24/1 |

| pc2 | e0/0/1 | 100.1.1.2/24/1 |

| server1 | e0/0/0 | 192.168.1.100/24/1 |

| cloud1 | e0/0/1 | 192.168.166.1/24 |

【任务】

一、划分trust、untrust、dmz区域;

二、配置安全策略、静态路由或ospf等实现两两区域之间的安全互访。

内网可以ping通服务器、外网;

服务器ping内网主机、外网不通;

外网可以ping通服务器,不可以ping通内网。

【步骤】

(1)web页面登录配置:

cloud1相关配置:先增加一个端口,邦定信息为udp;再加一个端口,邦定信息为配置好的虚拟网卡,端口映射设置双向通道。连接cloud和防火墙的0/0/0端口,在防火墙上配置ip,此时ip和cloud上绑定的网卡为同一网段。注意不要绑到公网网卡上,可以做个虚拟环回或者绑到vm1、vm8上都可以。

启动防火墙的cli界面,默认账号为admin,密码为admin@123,登录后需要修改密码。

<usg6000v1>sys #进入系统视图

[usg6000v1]sys fw1 #配置设备名称

[fw1]dis ip int brief #显示虚拟接口对应的ip地址与使用状态

[fw1]int g0/0/0 #进入端口ge0/0/0

[fw1-gigabitethernet0/0/0]ip add 192.168.166.254 24 #端口配置ip地址

[fw1-gigabitethernet0/0/0]service-manage all permit #开启服务器管理员权限

(2)在物理机上执行ping命令测试连通性,然后通过浏览器输入:https://192.168.166.254:8443/,访问防火墙的web页面。

(3)配置untrust区域:在路由器上为两个接口配置ip地址—>为untrust区域的pc配置ip、掩码和网关—>在防火墙上配置1/0/2为untrust区域。

untrust区域的pc没有至防火墙的路由,所以需要手动添加一条静态路由

[fw1]firewall zone untrust #进入非信任域。

[fw1-zone-untrust]add interface g1/0/2 #添加外网接口。

[usg6000v1-gigabitethernet1/0/2]service-manage ping permit#允许untrust区域能ping通防火墙本地

(4)配置trust区域:在防火墙上将1/0/0接口加入trust区域,并配置ip地址。—>在trust区域的交换机上创建vlan,配置ip地址—>在trust区域的pc上配置ip,掩码,网关—>pc到防火墙之间缺少路由,所以需要手动添加一条静态路由。

[fw1]firewall zone trust #进入信任域。

[fw1-zone-trust]add in g1/0/0 #添加内网接口。

[usg6000v1-gigabitethernet1/0/0]service-manage ping permit#允许trust区域能ping通防火墙本地

(5)配置dmz区域:在防火墙上将1/0/1接口加入dmz区域,并配置ip地址。—>在dmz区域的交换机上创建vlan,配置ip—>在trust区域的服务器上配置ip地址,掩码,网关。

[fw1]firewall zone dmz #进入服务器区域。

[fw1-zone-dmz]add in g1/0/1 #添加接口。

[usg6000v1-gigabitethernet1/0/1]service-manage ping permit#允许dmz区域能ping通防火墙本地

(6)编写安全策略。此时整个拓扑中的三个区域内互通、区域间不通,所以需要按照实际需求编写安全策略来实现区域间的通信。可选网页或命令行配置!!!

trust-untrust区域的安全策略:

[fw1]security-policy #进入安全策略的配置。

[fw1-policy-security]rule name trust-untrust#定义策略名称为trust-untrust。

[fw1-policy-security-rule-shangwang]source-zone trust #源区域为内网区域。

[fw1-policy-security-rule-shangwang]destination-zone untrust #目的区域为外网区域。

[fw1-policy-security-rule-shangwang]action permit #动作放行。

trust-dmz区域的安全策略:

[fw1]security-policy #进入安全策略的配置。

[fw1-policy-security]rule name trust-dmz#定义策略名称为trust-dmz。

[fw1-policy-security-rule-fwq]source-zone trust #源区域为内网区域。

[fw1-policy-security-rule-fwq]destination-zone dmz #目的区域为服务器区域。

[fw1-policy-security-rule-fwq]action permit #动作放行。

untrust-dmz区域的安全策略:

[fw1]security-policy #进入安全策略的配置。

[fw1-policy-security]rule name untrust-dmz#定义策略名称为untrust-dmz。

[fw1-policy-security-rule-fwq]source-zone untrust #源区域为内网区域。

[fw1-policy-security-rule-fwq]destination-zone dmz #目的区域为服务器区域。

service ftp #ftp请求被放行

service icmp #icmp请求被放行

[fw1-policy-security-rule-fwq]action permit #动作放行。

防火墙是个安全设备,没有放行的包一律禁止通过。所以无需配置外网访问内网、dmz访问外网的策略。

(7)在防火墙、交换机和路由器上配置静态路由实现互通:

[fw1]ip route-static 100.1.1.0 255.255.255.0 10.1.3.2

[fw1]ip route-static 172.16.1.0 255.255.255.0 10.1.1.2

[fw1]ip route-static 192.168.1.0 255.255.255.0 10.1.2.2

[lsw1]ip route-static 0.0.0.0 0.0.0.0 10.1.1.1

[lsw2] ip route-static 0.0.0.0 0.0.0.0 10.1.2.1

[ar1]ip route-static 0.0.0.0 0.0.0.0 10.1.3.1

(8)验证。

您想发表意见!!点此发布评论

发表评论